Expérience : comment voler des données personnelles en utilisant le Wi-Fi gratuit. Méthodes de vol de cookies Analyse du réseau sans fil

« Un smartphone avec des outils de piratage ? Cela n’existe pas », vous aurions-nous dit récemment. Il n'a été possible de lancer les outils habituels de mise en œuvre d'attaques que sur certains Maemo. Aujourd'hui, de nombreux outils ont été portés sur iOS et Android, et certains outils de piratage ont été spécialement écrits pour l'environnement mobile. Un smartphone peut-il remplacer un ordinateur portable dans les tests d’intrusion ? Nous avons décidé de le vérifier.

Android est une plate-forme populaire non seulement pour les simples mortels, mais aussi pour les bonnes personnes. Le nombre d’utilitaires utiles ici est tout simplement hors du commun. Pour cela, nous pouvons remercier les racines UNIX du système, qui ont grandement simplifié le portage de nombreux outils sur Android. Malheureusement, Google n'autorise pas certains d'entre eux dans le Play Store, vous devrez donc installer l'APK correspondant manuellement. De plus, certains utilitaires nécessitent un accès maximal au système (par exemple, le pare-feu iptables), vous devez donc vous assurer de l'accès root à l'avance.

Chaque fabricant utilise ici sa propre technologie, mais trouver les instructions nécessaires est assez simple. Un bon ensemble de HOWTO a été rassemblé par la ressource LifeHacker (bit.ly/eWgDlu). Cependant, si vous ne trouvez pas un modèle particulier ici, le forum XDA-Developers (www.xda-developers.com) vient toujours à la rescousse, où vous pouvez trouver diverses informations sur pratiquement tous les modèles de téléphone Android. D'une manière ou d'une autre, certains des utilitaires décrits ci-dessous fonctionneront sans accès root. Nous vous présentons donc des utilitaires de piratage pour Android.

Directeur chargé d'emballage:

Commençons l'examen avec un gestionnaire de paquets inhabituel. Les développeurs l'appellent « utilitaires pour superutilisateurs », et ce n'est pas loin de la vérité. Après avoir installé BotBrew, vous obtenez un référentiel à partir duquel vous pouvez télécharger un grand nombre d'outils familiers compilés pour Android. Parmi eux : des interpréteurs Python et Ruby pour exécuter de nombreux outils qui y sont écrits, un renifleur tcpdump et un scanner Nmap pour l'analyse de réseau, Git et Subversion pour travailler avec des systèmes de contrôle de version, et bien plus encore.

Scanners réseau :

Un smartphone discret qui, contrairement à un ordinateur portable, se glisse facilement dans une poche et ne suscite jamais de soupçons, peut être utile pour l'exploration du réseau. Nous avons déjà expliqué ci-dessus comment installer Nmap, mais il existe une autre option. PIPS est un port du scanner Nmap spécifiquement adapté pour Android, bien que non officiel. Cela signifie que vous pouvez trouver rapidement des appareils actifs sur le réseau, déterminer leur système d'exploitation à l'aide des options d'empreintes digitales, effectuer une analyse des ports - en bref, faire tout ce dont Nmap est capable.

je

L'utilisation de Nmap pose deux problèmes, malgré toute sa puissance. Premièrement, les paramètres de numérisation sont transmis via des touches de lancement, que vous devez non seulement connaître, mais également pouvoir saisir à l'aide d'un clavier mobile peu pratique. Et deuxièmement, les résultats de l’analyse dans la sortie de la console ne sont pas aussi clairs que nous le souhaiterions. Le scanner Fing n'a pas ces défauts : il analyse très rapidement le réseau, prend les empreintes digitales, puis affiche sous une forme claire une liste de tous les appareils disponibles, en les divisant par type (routeur, ordinateur de bureau, iPhone, etc.). Dans le même temps, pour chaque hôte, vous pouvez afficher rapidement une liste des ports ouverts. De plus, à partir de là, vous pouvez vous connecter, par exemple, à FTP, en utilisant le client FTP installé dans le système - très pratique.

Lorsqu'il s'agit d'analyser un hôte spécifique, l'utilitaire NetAudit peut s'avérer indispensable. Il fonctionne sur n'importe quel appareil Android (même non rooté) et permet non seulement d'identifier rapidement les appareils sur le réseau, mais aussi de les examiner à l'aide d'une grande base de données d'empreintes digitales pour déterminer le système d'exploitation, ainsi que les systèmes CMS utilisés sur le Web. serveur. La base de données compte désormais plus de 3 000 empreintes digitales.

Si, au contraire, vous devez travailler à un niveau inférieur et examiner attentivement le fonctionnement du réseau, vous ne pouvez pas vous passer de Net Tools. Il s'agit d'un ensemble d'utilitaires indispensables au travail d'un administrateur système, qui vous permet de diagnostiquer complètement le fonctionnement du réseau auquel l'appareil est connecté. Le package contient plus de 15 types de programmes différents, tels que ping, traceroute, arp, dns, netstat, route.

Mode moniteur Wi-Fi sous Android :

Tous les modules WiFi disposent d'un mode moniteur spécial. Ce mode peut également être utilisé pour détecter, intercepter et déchiffrer des mots de passe. Cependant, sur les appareils Android, en raison de limitations matérielles, l'accès à ce mode est fermé. Le fait est que la plupart des smartphones Android utilisent les mêmes que Broadcom - il s'agit du bcm4329 ou du bcm4330, qui ne fonctionnent pas de manière tout à fait standard.

Le site Web contient des instructions pour activer le mode moniteur sur Nexus One (Cyanogen 7) et GS2 (Cyanogen 9). Des packages prêts à l'emploi peuvent être téléchargés.

Pour exécuter le code sur d'autres appareils, vous devez télécharger vous-même le code source et compiler le package.

MANIPULATIONS DE CIRCULATION :

Le renifleur basé sur tcpdump enregistre honnêtement toutes les données dans un fichier pcap, qui peut ensuite être étudié à l'aide d'utilitaires familiers comme Wireshark ou Network Miner. Puisqu’aucune capacité d’attaque MITM n’y est implémentée, il s’agit plutôt d’un outil d’analyse de votre trafic. Par exemple, c'est un excellent moyen d'étudier ce que véhiculent les programmes installés sur votre appareil à partir de référentiels douteux.

Si nous parlons d'applications de combat pour Android, l'une des plus sensationnelles est FaceNiff, qui implémente l'interception et l'injection dans les sessions Web interceptées. En téléchargeant le package APK avec le programme, vous pouvez exécuter cet outil de piratage sur presque tous les smartphones Android et, en vous connectant à un réseau sans fil, intercepter les comptes de divers services : Facebook, Twitter, VKontakte, etc. - plus de dix au total. Le détournement de session est effectué à l'aide de l'attaque d'usurpation d'identité ARP, mais l'attaque n'est possible que sur des connexions non protégées (FaceNiff ne peut pas s'infiltrer dans le trafic SSL). Pour freiner le flot de scriptkidies, l'auteur a limité le nombre maximum de séances à trois.

je

Si le créateur de FaceNiff veut de l'argent pour l'utiliser, alors DroidSheep est un outil entièrement gratuit avec les mêmes fonctionnalités. Certes, vous ne trouverez pas le kit de distribution sur le site officiel (cela est dû aux lois strictes de l'Allemagne concernant les utilitaires de sécurité), mais vous pouvez le trouver sur Internet sans aucun problème. La tâche principale de l'utilitaire est d'intercepter les sessions Web des utilisateurs des réseaux sociaux populaires, mises en œuvre à l'aide du même ARP Spoofing. Mais il y a un problème avec les connexions sécurisées : comme FaceNiff, DroidSheep refuse catégoriquement de travailler avec le protocole HTTPS.

Cet utilitaire démontre également l'insécurité des réseaux sans fil ouverts, mais à un niveau légèrement différent. Il n'intercepte pas les sessions des utilisateurs, mais permet au trafic HTTP de passer par lui-même à l'aide d'une attaque d'usurpation d'identité, en effectuant des manipulations spécifiées avec celui-ci. En commençant par des farces ordinaires (remplacer toutes les images du site par des visages de trolls, retourner toutes les images ou, par exemple, remplacer les résultats de Google) et se terminer par des attaques de phishing, lorsque l'utilisateur reçoit de fausses pages de services aussi populaires que facebook.com, linkedin.com, vkontakte.ru et bien d'autres.

Si vous demandez quel utilitaire de hack pour Android est le plus puissant, alors Anti n'a probablement pas de concurrents. C'est une véritable moissonneuse-batteuse de hackers. La tâche principale du programme est d'analyser le périmètre du réseau. Ensuite, différents modules entrent en jeu, à l'aide desquels tout un arsenal est mis en œuvre : écoutes clandestines du trafic, réalisation d'attaques MITM et exploitation des vulnérabilités trouvées. Certes, il y a aussi des inconvénients. La première chose qui attire l'attention est que l'exploitation des vulnérabilités s'effectue uniquement à partir du serveur central du programme, situé sur Internet, ce qui permet d'oublier les cibles qui ne disposent pas d'adresse IP externe.

TUNNELAGE DE CIRCULATION :

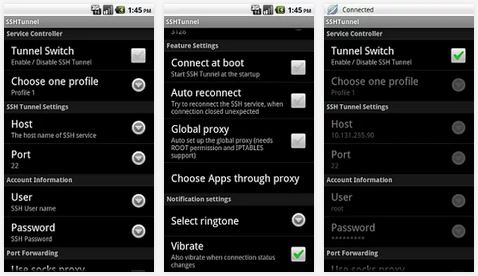

D'accord, mais comment pouvez-vous garantir la sécurité de vos données transmises sur un réseau sans fil ouvert ? En plus du VPN, pris en charge par Android, vous pouvez créer un tunnel SSH. À cette fin, il existe un merveilleux utilitaire SSH Tunnel, qui vous permet d'acheminer le trafic d'applications sélectionnées ou de l'ensemble du système dans son ensemble via un serveur SSH distant.

Il est souvent nécessaire d'envoyer du trafic via un proxy ou un sox, et dans ce cas, ProxyDroid vous aidera. C'est simple : vous choisissez le trafic d'application que vous souhaitez tunneliser et spécifiez un proxy (HTTP/HTTPS/SOCKS4/SOCKS5 sont pris en charge). Si une autorisation est requise, ProxyDroid la prend également en charge. À propos, la configuration peut être liée à un réseau sans fil spécifique en effectuant des réglages différents pour chacun d'eux.

RÉSEAU SANS FIL:

Le gestionnaire de réseau sans fil intégré n'est pas très informatif. Si vous avez besoin d'obtenir rapidement une image complète des points d'accès à proximité, l'utilitaire Wifi Analyzer est un excellent choix. Il affichera non seulement tous les points d'accès à proximité, mais affichera également le canal sur lequel ils opèrent, leur adresse MAC et, surtout, le type de cryptage utilisé (après avoir vu les lettres tant convoitées « WEP », on peut supposer que l'accès au un réseau sécurisé est fourni). De plus, l'utilitaire est idéal si vous avez besoin de trouver où se trouve physiquement le point d'accès souhaité, grâce à un indicateur visuel de la force du signal.

Cet utilitaire, comme le dit son développeur, peut être utile lorsque le réseau sans fil est rempli de clients, et c'est à ce moment-là qu'une bonne connexion et une connexion stable sont nécessaires. WiFiKill permet de déconnecter les clients d'Internet soit de manière sélective, soit selon un critère précis (par exemple, il est possible de se moquer de tous les membres de Yabloko). Le programme effectue simplement une attaque d'usurpation d'identité ARP et redirige tous les clients vers lui-même. Cet algorithme est bêtement simplement implémenté sur la base d'iptables. Il s'agit du panneau de contrôle des réseaux sans fil de restauration rapide.

AUDIT DES APPLICATIONS WEB :

Manipuler les requêtes HTTP depuis un ordinateur est un jeu d'enfant ; il existe un grand nombre d'utilitaires et de plugins de navigateur pour cela. Dans le cas d’un smartphone, tout est un peu plus compliqué. HTTP Query Builder vous aidera à envoyer une requête HTTP personnalisée avec les paramètres dont vous avez besoin, par exemple, le cookie souhaité ou un agent utilisateur modifié. Le résultat de la demande sera affiché dans un navigateur standard.

Si le site est protégé par mot de passe à l'aide de l'authentification d'accès de base, vous pouvez vérifier sa fiabilité à l'aide de l'utilitaire Router Brute Force ADS 2. Initialement, l'utilitaire a été créé pour forcer brutalement les mots de passe sur le panneau d'administration du routeur, mais il est clair que cela peut l'être. utilisé contre toute autre ressource avec une protection similaire. L'utilitaire fonctionne, mais il est clairement rudimentaire. Par exemple, le développeur ne prévoit pas la force brute, mais uniquement la force brute à l'aide d'un dictionnaire.

Vous avez sûrement entendu parler d'un programme de désactivation de serveurs Web tel que Slowloris. Le principe de son fonctionnement est de créer et maintenir le maximum de connexions avec un serveur web distant, empêchant ainsi de nouveaux clients de s'y connecter. Ainsi, AnDOSid est un analogue de Slowloris directement sur votre appareil Android ! C'est triste, mais deux cents connexions suffisent souvent à rendre instable un site Web Apache sur quatre.

DIVERSES UTILISATIONS :

Lorsqu'on travaille avec de nombreuses applications Web et qu'on analyse leur logique, il est assez courant de rencontrer des données transmises sous forme codée, à savoir Base64. Encode vous aidera à décoder ces données et à voir exactement ce qui y est stocké. Peut-être qu'en remplaçant les guillemets, en les réencodant en Base64 et en les remplaçant dans l'URL du site que vous recherchez, vous obtiendrez l'erreur de requête de base de données tant convoitée.

Si vous avez besoin d’un éditeur hexadécimal, il en existe également un pour Android. Avec HexEditor, vous pouvez éditer n'importe quel fichier, y compris ceux du système, si vous élevez les droits du programme au rang de superutilisateur. Un excellent remplacement pour un éditeur de texte standard, vous permettant de trouver facilement le morceau de texte souhaité et de le modifier.

ACCÈS À DISTANCE:

Une fois que vous avez accès à un hôte distant, vous devez pouvoir l'utiliser. Et pour cela, nous avons besoin de clients. Commençons par SSH, où ConnectBot est déjà le standard de facto. En plus d'une interface pratique, il offre la possibilité d'organiser des tunnels sécurisés via des connexions SSH.

Un programme utile qui vous permet de vous connecter à un bureau distant via les services RDP ou VNC. Je suis très heureux qu'il s'agisse de deux clients en un ; il n'est pas nécessaire d'utiliser des outils différents pour RDP et VNC.

Un navigateur MIB spécialement écrit pour Android, avec lequel vous pouvez gérer les périphériques réseau en utilisant le protocole SNMP. Cela peut être utile pour développer un vecteur d'attaque sur différents routeurs, car la chaîne de communauté standard (c'est-à-dire un mot de passe d'accès) pour la gestion via SNMP n'a pas encore été annulée.

IPHONE

La plate-forme iOS n'est pas moins populaire parmi les développeurs d'utilitaires de sécurité. Mais si dans le cas d'Android, les droits root n'étaient nécessaires que pour certaines applications, alors sur les appareils Apple, le jailbreak est presque toujours requis. Heureusement, même pour le dernier firmware iDevices (5.1.1), il existe déjà un outil de jailbreak. Outre un accès complet, vous bénéficiez également d'un gestionnaire d'applications alternatif, Cydia, qui contient déjà de nombreux utilitaires.

FONCTIONNEMENT DU SYSTÈME :

La première chose par laquelle je veux commencer est d’installer le terminal. Pour des raisons évidentes, il n'est pas inclus dans la livraison standard du système d'exploitation mobile, mais nous en aurons besoin pour exécuter les utilitaires de console, dont nous parlerons plus en détail. La meilleure implémentation d'un émulateur de terminal est MobileTerminal - il prend en charge plusieurs terminaux à la fois, les gestes de contrôle (par exemple, pour l'envoi

Une autre option, plus complexe, pour accéder à la console de l'appareil consiste à y installer OpenSSH (cela se fait via Cydia) et à s'y connecter localement via un client SSH. Si vous utilisez le bon client comme iSSH, doté d'un contrôle tactile incroyable, vous pouvez travailler avec la console locale et les hôtes distants à partir d'un seul endroit.

INTERCEPTION DE DONNÉES :

Maintenant que vous avez accès à la console, vous pouvez essayer les utilitaires. Commençons par Pirni, le premier renifleur à part entière pour iOS. Le module Wi-Fi structurellement limité intégré aux iDevices ne peut pas être basculé vers le mode promiscuité nécessaire à l'interception normale des données. Ainsi, pour le reniflage, l'usurpation d'identité ARP classique est utilisée, à l'aide de laquelle tout le trafic passe par l'appareil lui-même. La version standard de l'utilitaire est lancée depuis la console, mais il existe une version plus avancée - Pirni Pro, dotée d'une interface graphique. De plus, il peut analyser le trafic HTTP à la volée et même en extraire automatiquement des données intéressantes (par exemple, identifiants et mots de passe), à l'aide d'expressions régulières spécifiées dans les paramètres.

Le célèbre renifleur Intercepter-NG a récemment eu une version console qui fonctionne sur iOS et Android. Il implémente déjà la récupération des mots de passe transmis via divers protocoles, l'interception des messages de messagerie instantanée et la résurrection des fichiers du trafic. Dans le même temps, des fonctions d'analyse réseau et ARP Poison de haute qualité sont disponibles. Pour fonctionner, vous devez d'abord installer le package libpcap via Cydia. Toutes les instructions de démarrage se résument à définir les droits corrects : chmod +x intercepter_ios. Ensuite, si vous exécutez le renifleur sans paramètres, une interface interactive claire apparaîtra.

C’est difficile à croire, mais cet outil sophistiqué permettant de mettre en œuvre des attaques MITM a finalement été porté sur iOS. Après un énorme travail, nous avons réussi à créer un port mobile à part entière. Pour vous éviter de danser avec un tambourin autour des dépendances lors de l'auto-compilation, il est préférable d'installer un package déjà construit à l'aide de Cydia, après avoir ajouté heworm.altervista.org/cydia comme source de données. Le kit comprend également l'utilitaire etterlog, qui permet d'extraire divers types d'informations utiles à partir du vidage du trafic collecté (par exemple, les comptes FTP).

ANALYSE DU RÉSEAU SANS FIL :

Dans les anciennes versions d'iOS, les artisans exécutaient Aircrack et pouvaient casser la clé WEP, mais nous avons vérifié : le programme ne fonctionne pas sur les nouveaux appareils. Par conséquent, pour étudier le Wi-Fi, nous devrons nous contenter uniquement de scanners Wi-Fi. WiFi Analyzer analyse et affiche des informations sur tous les réseaux 802.11 disponibles autour de vous, y compris des informations sur le SSID, les canaux, les fournisseurs, les adresses MAC et les types de cryptage. Avec un tel programme, il est facile de trouver l'emplacement physique du point si vous l'oubliez soudainement et, par exemple, de consulter le code PIN WPS écrit requis pour la connexion.

ANALYSES DE RÉSEAU :

Quel programme un testeur d'intrusion utilise-t-il partout dans le monde, quels que soient ses buts et ses objectifs ? Scanner réseau. Et dans le cas d'iOS, il s'agira probablement de la boîte à outils Scany la plus puissante. Grâce à un ensemble d'utilitaires intégrés, vous pouvez obtenir rapidement une image détaillée des périphériques réseau et, par exemple, des ports ouverts. De plus, le package comprend des utilitaires de test réseau tels que ping, traceroute, nslookup.

Cependant, beaucoup de gens préfèrent Fing. Le scanner a des fonctionnalités assez simples et limitées, mais c'est largement suffisant pour la première connaissance du réseau, par exemple, d'une cafétéria :). Les résultats affichent des informations sur les services disponibles sur les machines distantes, MAC

adresses et noms des hôtes connectés au réseau analysé.

Il semblerait que tout le monde ait oublié Nikto, mais pourquoi ? Après tout, vous pouvez facilement installer ce scanner de vulnérabilités Web, écrit dans un langage de script (à savoir Perl), via Cydia. Cela signifie que vous pouvez facilement le lancer sur votre appareil jailbreaké depuis le terminal. Nikto se fera un plaisir de vous fournir des informations supplémentaires sur la ressource Web testée. De plus, vous pouvez ajouter vos propres signatures de recherche à sa base de connaissances de vos propres mains.

TÉLÉCOMMANDE:

De nombreux périphériques réseau (y compris des routeurs coûteux) sont gérés à l'aide du protocole SNMP. Cet utilitaire vous permet d'analyser les sous-réseaux à la recherche de services SNMP disponibles avec une valeur de chaîne de communauté pré-connue (en d'autres termes, des mots de passe standard). Notez que la recherche de services SNMP avec des chaînes de communauté standard (publiques/privées) pour tenter d'accéder à la gestion des appareils fait partie intégrante de tout test d'intrusion, au même titre que

identification du périmètre lui-même et identification des services.

Deux utilitaires du même fabricant sont conçus pour se connecter à un bureau distant à l'aide des protocoles RDP et VNC. Il existe de nombreux utilitaires similaires dans l'App Store, mais ce sont ceux-là qui sont particulièrement faciles à utiliser.

RESTAURATION DU MOT DE PASSE :

Le programme légendaire, qui aide des millions de pirates informatiques à travers le monde à « se souvenir » de leur mot de passe, a été porté sur iOS. Vous pouvez désormais rechercher des mots de passe pour des services tels que HTTP, FTP, Telnet, SSH, SMB, VNC, SMTP, POP3 et bien d'autres directement depuis votre iPhone. Certes, pour une attaque plus efficace, il est préférable de s'approvisionner en bons dictionnaires de force brute.

Tout le monde connaît la vulnérabilité liée à l’utilisation de mots de passe standard. PassMule est une sorte de répertoire qui contient toutes sortes de connexions et de mots de passe standard pour les périphériques réseau. Ils sont commodément organisés par nom de fournisseur, produit et modèle, il ne sera donc pas difficile de trouver celui dont vous avez besoin.

EXPLOITATION DES VULNÉRABILITÉS :

MÉTASPLOIT

www.metasploit.com

Il est difficile d’imaginer un utilitaire de piratage plus performant que Metasploit, et c’est ce qui conclut notre revue d’aujourd’hui. Metasploit est un ensemble de divers outils dont la tâche principale est d'exploiter les vulnérabilités des logiciels. Imaginez : environ 1000 exploits fiables, éprouvés et nécessaires dans le quotidien d'un pentester - directement sur votre smartphone ! Avec l’aide d’un tel outil, vous pouvez réellement vous établir dans n’importe quel réseau. Metasploit vous permet non seulement d'exploiter les failles des applications serveur - des outils sont également disponibles pour attaquer les applications clientes (par exemple, via le module Browser Autopwn, lorsqu'une charge utile de combat est insérée dans le trafic client). Il n'existe pas de version mobile de la boîte à outils, mais vous pouvez installer le package standard sur un appareil Apple en utilisant

Les internautes sont si négligents que perdre des données confidentielles est aussi simple que d'éplucher des poires. La publication 42.tut a mené une expérience pour montrer combien de « trous » existent dans les réseaux Wi-Fi publics. La conclusion est décevante : toute personne sans compétences ni connaissances particulières peut créer un dossier complet sur une personne en utilisant uniquement un réseau sans fil ouvert.

Nous avons installé plusieurs applications pour l'expérience. Ils diffèrent par leurs fonctionnalités, mais leur essence est la même : collecter tout ce qui passe par le réseau auquel l'appareil est connecté. Aucun des programmes ne se présente comme « piraté », « hacker » ou illégal : ils peuvent être téléchargés en ligne sans aucun problème. L'expérience a été menée dans un centre commercial doté d'une connexion Wi-Fi gratuite.

Interception

On se connecte au Wi-Fi : il n'y a pas de mot de passe, le nom du réseau contient le mot « gratuit ». Nous commençons à scanner, l'un des programmes trouve immédiatement 15 connexions au réseau. Pour tout le monde, vous pouvez voir l'adresse IP, l'adresse MAC, pour certains - le nom du fabricant de l'appareil : Sony, Samsung, Apple, LG, HTC...

Parmi les appareils, on retrouve l’ordinateur portable « victime ». Nous nous y connectons - les données qui transitent par le réseau commencent à apparaître à l'écran. Toutes les informations sont structurées par temps ; il existe même un visualiseur intégré des données interceptées.

Identification de l'utilisateur

Nous continuons à surveiller. Un jeu en ligne a clairement commencé sur l'ordinateur portable de son partenaire : des commandes de programme sont constamment envoyées au réseau, des informations sur la situation sur le champ de bataille sont reçues. Vous pouvez voir les surnoms de vos adversaires, leurs niveaux de jeu et bien plus encore.

Un message arrive de « VKontakte ». Dans l’une des spécifications détaillées des messages, nous constatons que l’ID utilisateur est visible dans chacun d’eux. Si vous le collez dans le navigateur, le compte de la personne qui a reçu le message s'ouvrira.

La « victime » rédige actuellement une réponse au message et n’a visiblement aucune idée que nous regardons de toutes nos forces les photos de son compte. L'une des applications du réseau social donne un signal - nous pouvons écouter ce son dans le lecteur.

Mots de passe et messages

Les photos et les sons ne sont pas les seuls à pouvoir être « transférés » vers le Wi-Fi disponible. Par exemple, l'un des programmes dispose d'un onglet séparé pour suivre la correspondance sur les réseaux sociaux et les messageries instantanées. Les messages sont décryptés et triés par heure d'envoi.

Montrer la correspondance de quelqu'un d'autre est au-delà du bien et du mal. Mais ça marche. A titre d'illustration, voici une partie du dialogue de l'auteur du texte, capté par l'ordinateur de suivi du dispositif « victime ».

Un autre programme « stocke » séparément tous les cookies et informations utilisateur, y compris les mots de passe. Heureusement, sous forme cryptée, mais il propose immédiatement d'installer un utilitaire qui permettra de les décrypter.

conclusions

Presque toutes les informations peuvent être perdues via le Wi-Fi. De nombreux réseaux publics n'offrent aucune protection, et parfois même un mot de passe. Cela signifie que n’importe qui peut intercepter le trafic de collègues, d’amis ou d’étrangers.

Le moyen le plus fiable de sortir de cette situation est le suivant : ne transmettre aucune information importante via les réseaux publics. Par exemple, n'envoyez pas de numéros de téléphone et de mots de passe dans des messages et ne payez pas avec une carte de paiement en dehors de chez vous. Le risque de perdre des données personnelles est extrêmement élevé.

Et il les lance automatiquement, grâce à quoi le contournement HTTPS/HSTS est réalisé. Avec mitmAP, vous n'avez pas besoin d'entrer dans ce processus, mais si vous souhaitez faire quelque chose de similaire, par exemple avec create_ap, consultez les "Instructions d'utilisation de SSLStrip+ et dns2proxy pour contourner HSTS".

mitmAP vous permet d'utiliser les méthodes les plus efficaces pour rétrograder HTTPS vers HTTP avec pratiquement aucune entrée de commande (et aucune compréhension du mécanisme de contournement HTTPS). Lors de mes tests, le mot de passe a été transmis en texte clair pour vk.com, yandex.ru, mail.ru.

Ce script est réalisé en deux versions - pour fonctionner sous Kali Linux ou sous Raspberry PI.

Le script devrait fonctionner sur les dérivés Debian si vous installez les dépendances ; mais ne fonctionnera pas, par exemple, dans Arch Linux / BlackArch en raison de la méthode choisie par l'auteur pour démarrer les services.

Instructions d'utilisation de mitmAP

Téléchargez le scénario :

Clone Git https://github.com/xdavidhu/mitmAP.git cd mitmAP/

Exécuter:

Sudo python3 mitmAP.py

Le script commencera par une question :

[?] Dépendances d'installation/mise à jour ? O/n :

Traduction : installer/mettre à jour les dépendances ?

Si vous lancez pour la première fois, alors acceptez, c'est-à-dire appuyez sur Entrée. À l'avenir, vous pourrez choisir n(Non).

Question suivante:

[?] Veuillez saisir le nom de votre interface sans fil (pour le point d'accès) :

Traduction : saisissez le nom de votre interface sans fil (pour AP). Si vous ne connaissez pas le nom de vos interfaces, alors dans une autre fenêtre exécutez la commande :

Il affichera toutes les interfaces réseau de votre système. Et l'équipe

Sudo je suis développeur

affichera uniquement les interfaces réseau sans fil.

Dans Kali Linux, l'interface sans fil est généralement appelée wlan0(et s'il y en a deux, alors le second s'appelle wlan1).

[?] Veuillez saisir le nom de votre interface connectée à Internet :

Traduction : Veuillez saisir le nom de l'interface connectée à Internet.

Dans Kali Linux, l'interface filaire est généralement appelée eth0. Vous pouvez également utiliser une deuxième carte Wi-Fi pour vous connecter à Internet.

[?] Utiliser SSLSTRIP 2.0 ? O/n :

Traduction : Le script demande s'il faut utiliser SSLStrip+ . De nos jours, lorsqu’une partie importante, voire la majeure partie du trafic est transmise via HTTPS (crypté), cette option est fortement recommandée.

[?] Créez un nouveau fichier de configuration HOSTAPD dans "/etc/hostapd/hostapd.conf" O/n :

Traduction : Dois-je créer un nouveau fichier de configuration hostapd.

Si vous le démarrez pour la première fois, cela doit être fait. Lors des lancements suivants, si vous ne modifiez pas les paramètres du AP, vous pouvez sélectionner n(c'est-à-dire « non »).

Configuration du point d'accès :

[?] Veuillez saisir le SSID du point d'accès :

Traduction : saisissez un nom pour le point d'accès.

[?] Veuillez saisir le canal du point d'accès :

Traduction : saisissez le numéro de canal AP.

[?] Activer le cryptage WPA2 ? o/N :

Traduction : Dois-je activer le cryptage WPA2 ?

Si vous activez le cryptage, vous devrez saisir un mot de passe pour vous connecter à votre point d'accès. Pour nos besoins, nous choisissons « non ».

Dernier paramètre AP :

[?] Fixer une limite de vitesse pour les clients ? O/n :

Traduction : Dois-je fixer une limite de vitesse pour les clients ?

je choisis non

[?] Démarrer WIRESHARK sur wlan0 ? O/n :

analyse des données mitmAP

mitmAP affiche les données interceptées, y compris les identifiants et mots de passe, dans sa fenêtre principale :

Dans son dossier elle crée un répertoire journaux avec deux fichiers : mitmap-sslstrip.log Et mitmap-wireshark.pcap. Le premier fichier contient les données collectées sous forme de texte. Et le second est destiné à l'analyse dans le programme Wireshark.

Attention : lorsque vous redémarrez le programme, ces fichiers sont écrasés ! Ceux. si vous avez l'intention d'analyser ces fichiers ultérieurement, vous devez alors prendre soin de les déplacer ou de les renommer, sinon ils seront simplement supprimés.

Si vous choisissez de lancer une fenêtre Wireshark et d'afficher les images transmises à l'aide de Driftnet, vous pouvez également les utiliser pour surveiller les données transmises en temps réel.

Analyse des données dans Wireshark

Wireshark dispose d'un filtre de données très détaillé, vous pouvez voir sa variété sur la page de documentation officielle

Je vais donner des exemples de plusieurs filtres en cours d'exécution.

Pour afficher toutes les requêtes HTTP envoyées à l'aide de la méthode POST dans Wireshark :

Http.request.method == "POST"

Pour afficher les données envoyées ou reçues d'un domaine spécifique (au lieu de

Http.host=="

Pour rechercher une chaîne dans l'ensemble du flux de données transmis, le filtre suivant est utilisé (au lieu de<строка>entrez la chaîne que vous souhaitez rechercher) :

Le cadre contient"<строка>"

Pour afficher les cookies dans Wireshark :

Http.cookie

Si vous êtes intéressé par des cookies portant un nom spécifique, utilisez :

Http.cookie contient "<имя_куки>"

Pour afficher les requêtes dans Wireshark envoyées à l'aide de la méthode GET ou POST :

Http.request.uri contient "?" ou http.request.method=="POST"

Si vous souhaitez rechercher des données échangées avec un serveur FTP, dans Wireshark, vous pouvez utiliser l'un des filtres suivants :

TCP.port==21 || tcp.port==20

Renifler des données dans d'autres programmes

Bien que mitmAP utilise des programmes intéressants, vous pouvez toujours effectuer une analyse de données avec d'autres outils. Par exemple, si vous souhaitez utiliser Bettercap, vous devez considérer cela :

- L'usurpation d'identité ARP n'est pas nécessaire

- Pas besoin de découverte du client

- Il n'est pas nécessaire d'activer SSLStrip.

Ceux. la commande pourrait ressembler à :

Sudo bettercap -X -I wlan0 -S NONE --no-discovery

Sudo bettercap -X -I wlan0 -S NONE --no-discovery --proxy --no-sslstrip

Arrêter mitmAP

Pour désactiver le programme, appuyez deux fois rapidement CTRL+C. Permettez-moi de vous rappeler que lorsque vous exécuterez à nouveau le programme, il écrasera les fichiers avec les données reçues. Ceux. vous devez les déplacer vers un autre dossier si vous souhaitez les analyser plus tard.

Il s'agit d'une application bien connue sur l'OS Android dans certains milieux, qui permet de scanner et d'intercepter les sessions Internet. La fonctionnalité de l'utilitaire offrira la possibilité de pirater des comptes même sur un réseau crypté (WPA2 uniquement).

Caractéristique

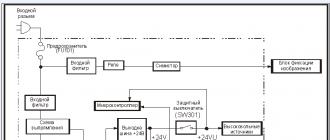

FaceNiff est utilisé pour intercepter les sessions Web. L'application fonctionne comme suit. Vous vous connectez à un réseau Wi-Fi public. L'utilitaire analyse un point d'accès commun et détermine les sessions disponibles pour l'interception.

L'utilisateur sélectionne une « victime » et, après quelques secondes d'attente, peut déjà envoyer des messages au nom de la « victime » depuis son compte sur un réseau social ou un forum, passer des commandes sur le site, mais aussi mener d'autres actions illégales.

Particularités

Le principe de fonctionnement du programme repose sur la vulnérabilité de la transmission du trafic. Ainsi, seule l’étape de vérification du mot de passe/connexion utilisateur est cryptée. De plus, l’accès au compte est pris en charge par des codes réguliers qui sont envoyés avec les cookies du site. Ces codes peuvent être facilement interceptés à l'aide de l'application FaceNiff et, par conséquent, le compte peut être repris jusqu'à ce que la victime se déconnecte du compte et que la comparaison ami-ennemi à l'aide de cookies s'arrête.

La grande majorité des sites en souffrent, même les plus connus comme FaceBook, Twitter, Amazon, VKontakte, Evernote, Dropbox, etc. Que dire des forums ordinaires, des boutiques en ligne ordinaires et des ressources utilisateur.